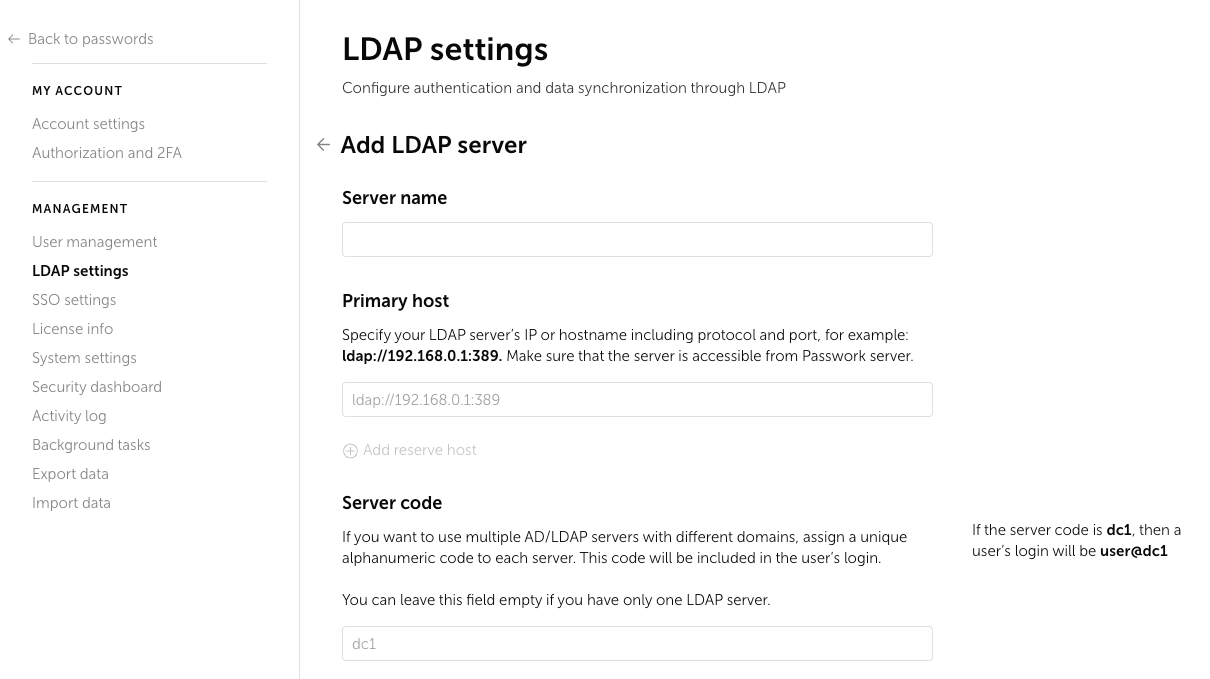

Server hinzufügen

Servername und primärer Host

Geben Sie im Feld Servername den Namen ein, unter dem der LDAP-Server in Passwork angezeigt wird.

Geben Sie im Abschnitt Primärer Host die Adresse des LDAP-Servers an. Sie müssen die vollständige Adresse einschließlich Protokoll und Port angeben.

Beispiel:

ldap://192.168.0.1:389

Wenn ein Backup-LDAP-Server vorhanden ist, kann dessen Adresse ebenfalls in den Passwork-Einstellungen angegeben werden. Falls der primäre LDAP-Server ausfällt, macht Passwork den Backup-Server automatisch zum primären und leitet alle DN-Anfragen an diesen weiter, bis die Probleme mit dem primären LDAP-Server behoben sind.

Wenn ein sicheres Protokoll LDAPS verwendet wird, geben Sie anstelle der IP-Adresse den CN (Common Name) an:

Beispiel:

ldaps://dc01.passwork.local:636

Weitere Details zur Konfiguration und Verwendung von LDAPS

Servercode

Wenn Sie mehrere LDAP-Server angeben müssen, müssen Sie für jeden einen Servercode festlegen.

Der Servercode ist ein eindeutiger alphanumerischer Code, der Teil des Benutzer-Logins wird. Passwork liest den Servercode aus dem Login des Benutzers und führt die Autorisierung über den LDAP-Server durch, dessen Code im Login angegeben wurde.

Sie können dieses Feld leer lassen, wenn nur ein LDAP-Server verwendet wird, und Benutzer ohne Code werden diesen Server für die Autorisierung verwenden.

Wenn der Servercode beispielsweise dc1 lautet, wird das Login des Benutzers in Passwork user@dc1 sein. Bei der Autorisierung in Passwork gibt der Benutzer das Login user@dc1 ein, Passwork extrahiert den Servercode dc1, findet ihn in der Datenbank und verbindet sich mit diesem LDAP-Server.

Wenn der Benutzer ein Login ohne @ eingibt, z. B. user, sucht Passwork nach einem LDAP-Server ohne Code und versucht, sich mit diesem zu verbinden.

Beispiel:

| Login | Server Code | Login in Passwork |

|---|---|---|

user | none | user |

user | passwork.local | [email protected] |

user | passwork | user@passwork |

Dienstkonto

Geben Sie das Login und das Passwort des Dienstkontos an, das über Rechte zur Arbeit mit Benutzern verfügt.

Passwork speichert diese Daten in verschlüsselter Form: Das gespeicherte Passwort kann geändert, aber nicht eingesehen werden.

Über die Dropdown-Liste können Sie den Attributnamen auswählen, nach dem das Login des Benutzers für die Autorisierung in Passwork gebildet wird:

- Wenn der LDAP-Server Windows verwendet, wählen Sie samaccountname

- Wenn der LDAP-Server unter einem Linux-Betriebssystem läuft, wählen Sie uid

Wenn der LDAP-Server so konfiguriert ist, dass Benutzer-Logins nicht im Standardattribut gespeichert werden, müssen Sie den Attributnamen manuell angeben.

Sie können die Korrektheit der eingegebenen Daten überprüfen, indem Sie auf Test klicken

Autorisierung

Passwork ermöglicht die Konfiguration der Benutzerautorisierung über das Dienstkonto.

Dienstkonto

Passwork autorisiert sich über das Dienstkonto, sucht dann den Benutzer anhand des Logins und versucht, sich mit Login und Passwort zu autorisieren.

Die Autorisierung über das Dienstkonto umfasst die folgenden Schritte:

- Auf der Autorisierungsseite gibt der Benutzer seine Anmeldedaten ein, wie Benutzername und Passwort.

- Der Passwork-Server verwendet das Dienstkonto, um den Benutzer mit diesem Login in LDAP zu finden und dessen DN zu ermitteln.

- Der Passwork-Server sendet eine Bind-Anfrage an den LDAP-Server mit dem gefundenen Benutzer-DN und dessen Passwort.

- Der LDAP-Server überprüft die eingegebenen Anmeldedaten gegen die in seiner Datenbank gespeicherten Daten.

- Wenn die eingegebenen Anmeldedaten korrekt sind und mit den Daten auf dem LDAP-Server übereinstimmen, gibt der LDAP-Server eine Bestätigung der erfolgreichen Authentifizierung an den Passwork-Server zurück.

- Der Passwork-Server erhält die Bestätigung der erfolgreichen Authentifizierung vom LDAP-Server und gewährt dem Benutzer Zugang zum System.

Benutzerattribut-Zuordnung

Um LDAP-Attribute als E-Mail und vollständigen Namen des Benutzers in Passwork zu verwenden, geben Sie die Namen dieser Attribute an.

Benutzer-E-Mail

Das Standard-LDAP-Attribut ist mail, Beispiel:

mail: [email protected]

Wenn in LDAP ein anderes Attribut für die E-Mail verwendet wird (z. B. userPrincipalName), muss dieses angegeben werden.

Vollständiger Name des Benutzers

Der vollständige Name kann je nach LDAP-Servereinstellungen in verschiedenen Attributen gespeichert sein:

displaynamenmcncommonnamename

Beispiel:

displayName: Ivan Petrov

Wenn LDAP nicht displayName verwendet, können Sie ein anderes geeignetes Attribut aus der Liste oder ein benutzerdefiniertes Attribut angeben.

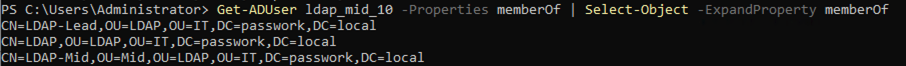

Benutzergruppen

Das Attribut memberOf enthält eine Liste der Gruppen, denen der Benutzer angehört. Dies ist ein Schlüsselelement für:

- Zugangskontrolle basierend auf Gruppen;

- Zuweisen von Gruppen bei der Zuordnung;

- Einschränkung des Logins in Passwork nach Gruppen.

Beispiel:

memberOf: CN=Admins,OU=Groups,DC=example,DC=com

memberOf: CN=IT,OU=Departments,DC=example,DC=com

In den meisten Konfigurationen ist der Parameter memberOf standardmäßig geeignet. Eine Änderung dieses Werts ist nur erforderlich, wenn das LDAP-Schema ein anderes Attribut verwendet. Vor der Änderung wird empfohlen, das Vorhandensein eines solchen Attributs und dessen korrekte Funktion sicherzustellen.