SSO-Konfiguration mit Microsoft Entra ID (Azure AD)

Stellen Sie vor der Einrichtung von SSO sicher, dass der Parameter APP_URL in config.env mit der aktuellen Passwork-Domain übereinstimmt, Beispiel — APP_URL=https://passwork.example.com

Der folgende Passwork-Server wird als Beispiel verwendet — passwork.example.com

Hinzufügen einer Vertrauensstellung für die vertrauende Seite

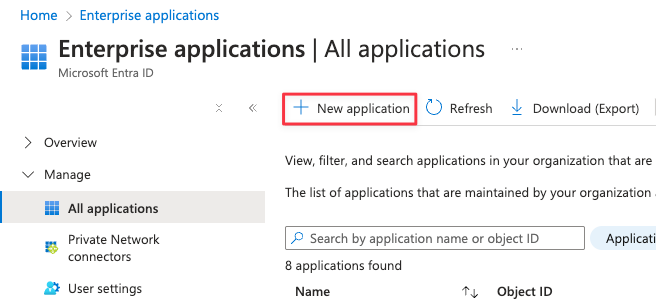

Melden Sie sich bei Microsoft Entra ID an und navigieren Sie zu — Enterprise applications:

Öffnen Sie — Manage → All applications und erstellen Sie eine New application:

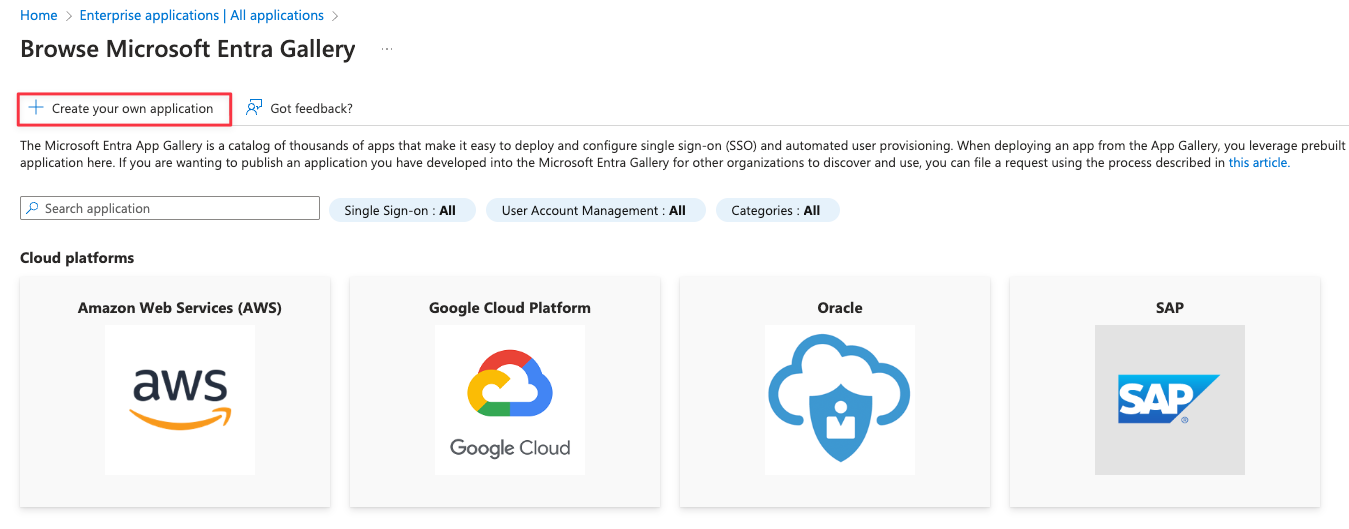

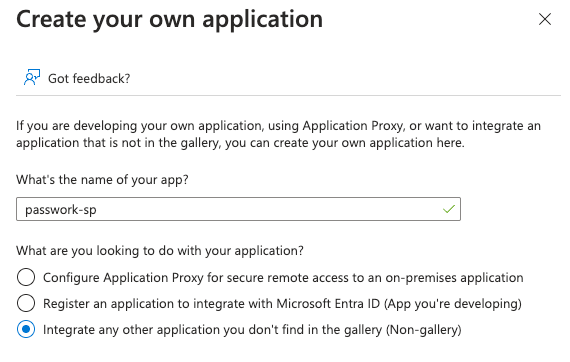

Wählen Sie in der Übersicht der Microsoft Entra application gallery — Create your own application:

Führen Sie die folgenden Aktionen aus:

- Füllen Sie den Name aus (Beispiel: passwork-sp);

- What are you looking to do... — Integrate any other application you don't find in the gallery (Non-gallery).

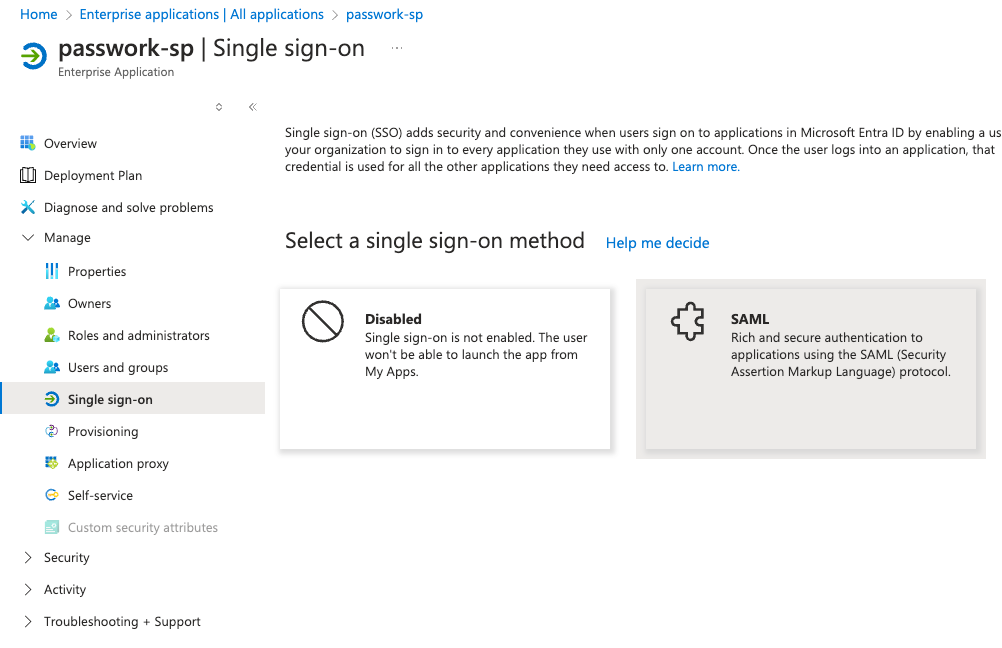

Navigieren Sie nach der Erstellung zu Manage → Single sign-on und öffnen Sie SAML:

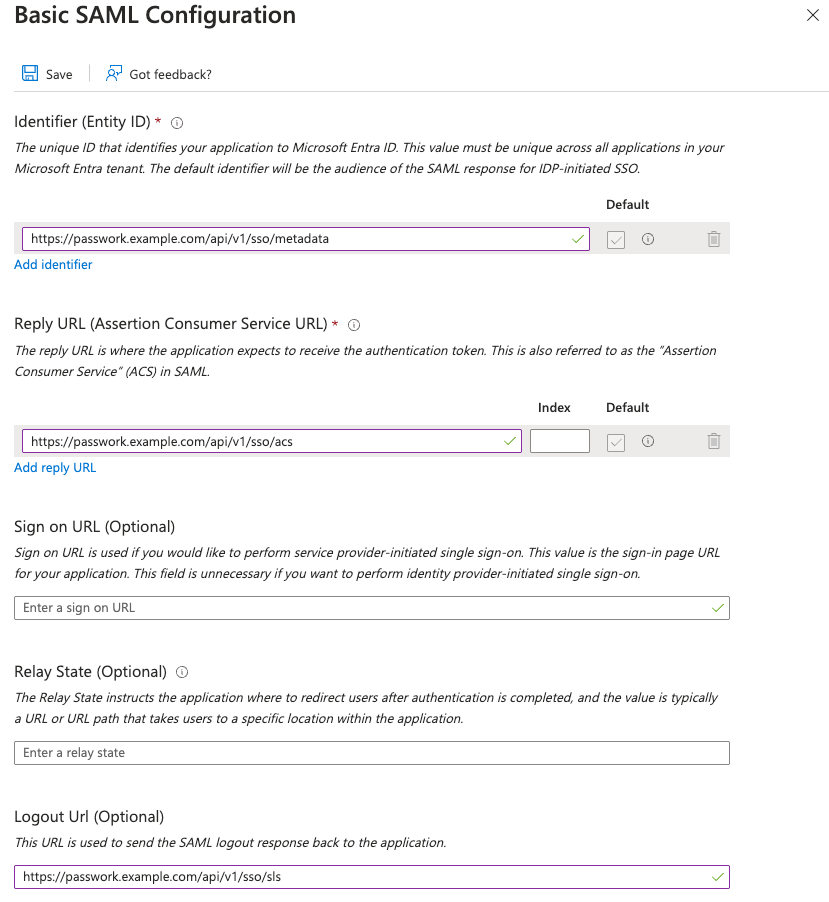

Öffnen Sie Basic SAML Configuration, klicken Sie auf Edit.

Melden Sie sich an der Passwork-Weboberfläche an und navigieren Sie zu Einstellungen und Benutzer → SSO-Einstellungen, kopieren Sie die Authentifizierungs-Endpunkt-URLs vom SP (Passwork) zum IDP (Microsoft Entra ID):

- Identifier (Entity ID) — https://passwork.example.com/api/v1/sso/metadata

- Reply URL — https://passwork.example.com/api/v1/sso/acs

- Sign-out URL — https://passwork.example.com/api/v1/sso/sls

Beispiel ausgefüllter Authentifizierungs-Endpunkte vom SP:

Konfiguration der Anfrageverarbeitungsregeln von SP (Passwork) in IDP (Microsoft Entra ID)

Abhängig vom gewünschten Benutzer-Login-Format in Passwork können Sie Verarbeitungsregeln konfigurieren, sodass das Benutzerformat eines der folgenden sein kann:

- username

- [email protected]

Bitte wählen Sie das erforderliche Benutzer-Login-Format in Passwork und führen Sie die Konfiguration durch.

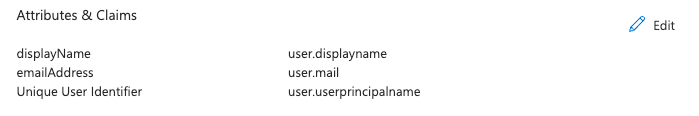

Öffnen Sie in der Single sign-on with SAML configuration — Attributes & Claims:

Konfiguration der Verarbeitungsregeln für das Format [email protected]

Standardmäßig wird nach der Erstellung der Anwendung in Microsoft Entra ID das Benutzerformat nach der Authentifizierung in Passwork als [email protected] gebildet.

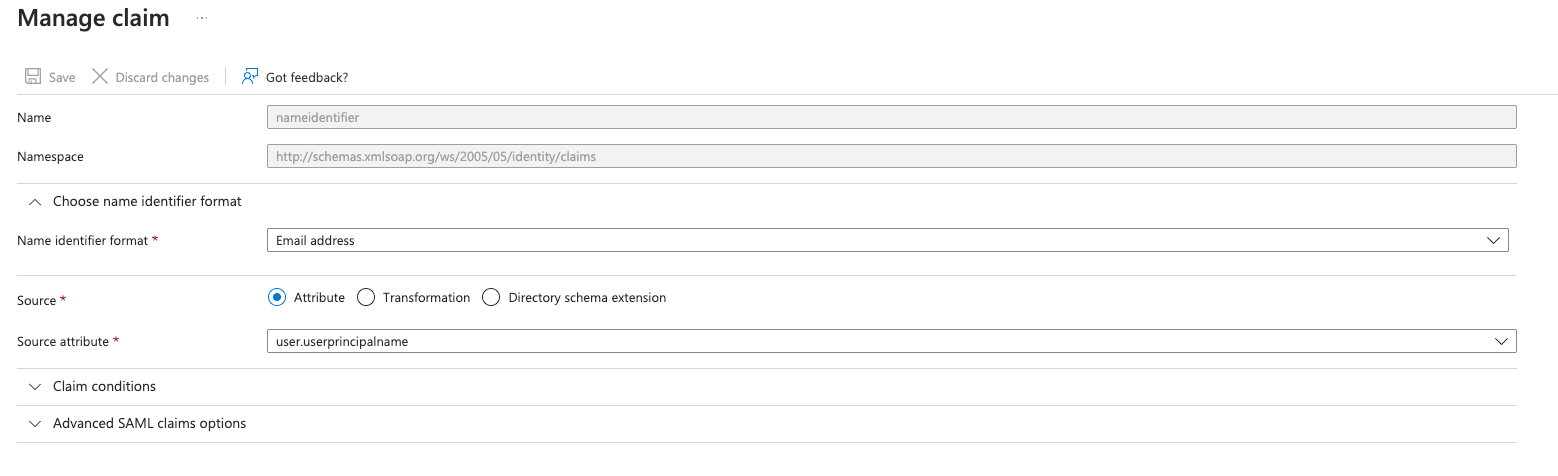

Es sind keine zusätzlichen Änderungen erforderlich. Beispiel des standardmäßig erstellten Claims:

Konfiguration der Verarbeitungsregeln für das Format username

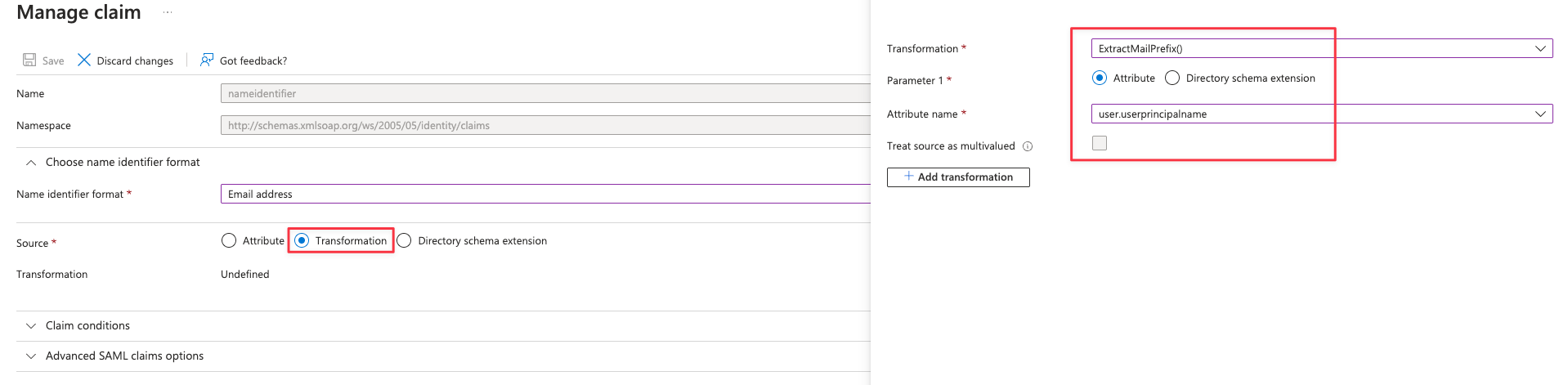

Öffnen Sie Unique User Identifier (ID) und nehmen Sie die folgenden Änderungen vor:

- Source — Transformation;

- Transformation — ExtractMailPrefix();

- Parameter 1 — Attribute;

- Attribute name — user.userprincipalname.

Speichern Sie die Änderungen und gehen Sie zurück zu Attributes & Claims.

Konfiguration zusätzlicher Attributverarbeitungsregeln zur Weitergabe an SP

Navigieren Sie zu Attributes & Claims und klicken Sie auf Add a new claim:

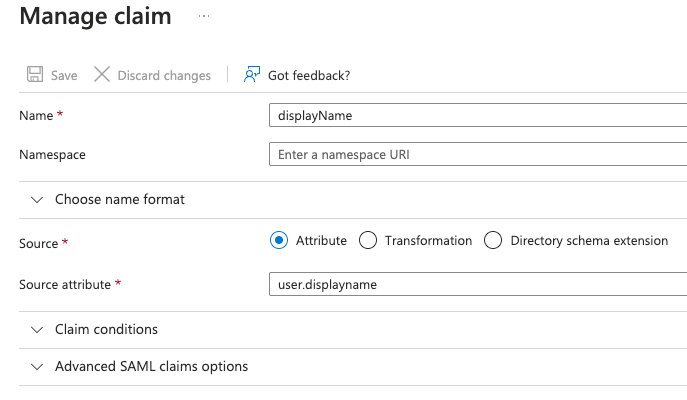

- Hinzufügen eines neuen zusätzlichen Claims für displayName:

- Name — displayName;

- Source — Attribute;

- Source attribute — user.displayname;

- Speichern Sie den erstellten zusätzlichen Claim.

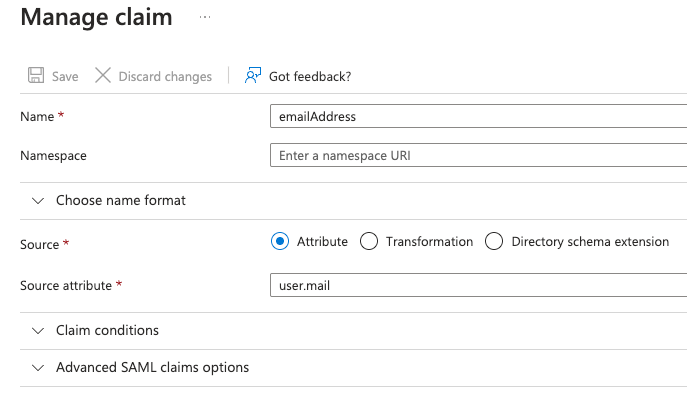

- Hinzufügen eines neuen zusätzlichen Claims für emailAddress:

- Name — emailAddress;

- Source — Attribute;

- Source attribute — user.mail;

- Speichern Sie den erstellten zusätzlichen Claim.

Konfiguration und Ausfüllen der Single Sign-On (SSO)-Parameter in Passwork

Ausfüllen der Werte „Benutzerattribute"

Melden Sie sich an der Passwork-Weboberfläche an, navigieren Sie zu — Einstellungen und Benutzer → SSO-Einstellungen und füllen Sie die Zuordnungsattribute aus:

- E-Mail-Attribut — emailAddress;

- Vollständiger-Name-Attribut — displayName.

Ausfüllen der Werte „Identity Provider → Passwork"

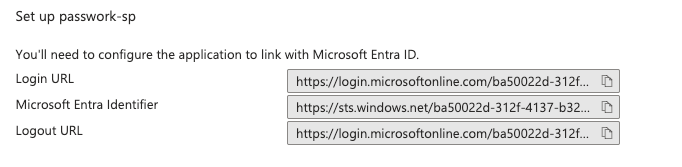

Kopieren Sie in der Single sign-on with SAML configuration → passwork-sp setup die Authentifizierungs-Endpunkt-URLs:

Öffnen Sie — Einstellungen und Benutzer → SSO-Einstellungen und füllen Sie die Werte aus:

- Identifier (Entity ID) — https://sts.windows.net/ba50022d-xxxx-xxxx-xxxx-1145c6c9ed97/

- Login URL — https://login.microsoftonline.com/ba50022d-xxxx-xxxx-xxxx-1145c6c9ed97/saml2

- Logout URL — https://login.microsoftonline.com/ba50022d-xxxx-xxxx-xxxx-1145c6c9ed97/saml2

Ausfüllen des Werts „Zertifikat"

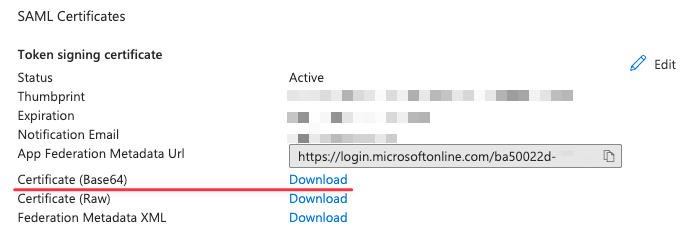

Rufen Sie in der Single sign-on with SAML configuration → SAML Certificates das SSL-Zertifikat im base64-Format ab:

Öffnen Sie das abgerufene SSL-Zertifikat mit Notepad, kopieren Sie es und fügen Sie es in das entsprechende Feld ein — Einstellungen und Benutzer → SSO-Einstellungen.

Beispiel eines exportierten Schlüssels im base64-Format

- base64

-----BEGIN CERTIFICATE-----

MIIE5DCCAsygAwIBAgIQM/9SlLjzJLBHaSgQVsIEPzANBgkqhkiG9w0BAQsFADAu

MSwwKgYDVQQDEyNBREZTIFNpZ25pbmcgLSBhZC1mcy5wYXNzd29yay5sb2NhbDAe

Fw0yNTAyMTkyMDA3MjFaFw0yNjAyMTkyMDA3MjFaMC4xLDAqBgNVBAMTI0FERlMg

U2lnbmluZyAtIGFkLWZzLnBhc3N3b3JrLmxvY2FsMIICIjANBgkqhkiG9w0BAQEF

AAOCAg8AMIICCgKCAgEAs6isogLhwqdncR1tYqKgS+Dwmi3DOIMfDpQNgaD/S5Vd

FngFsZ048zfYqJAn9Ypnu8UCTftoKJ2BQzRPoqaT2lpaAivyTDLKBMmbaAyOHoQH

RAd6NQazUYcbW2vMWwA4sa8hTDwwwZPOFhx3AR5EbW4IQo0sHWHOYCIWmH0td9+4

Lqiy7VkHT3fcUCuDL+kopjnsvdJLvbpg7ZPFkYLgy/ANP9+90yt/L1/Mj682bV3b

HgaPbAOzaG7qS6pA94wPmKYLnNf2C89vSfBaA+KjfWjhK5YMPbWLUxolNX7zz6bx

BQKdU/W7pTQIIIffy0rLNwWyaQbKKh77C9OKWLE3k54OhNAyJHXF332CK7psPSVT

fRDqagYGZQF/EhPQG7kMPpr6IiZ76v9FmZz59ruYaLA9f0YYK2NpiLdY1EHLdm19

H+72T/ZFEOLKExr+BbEOcQAlnqGXSs0YdrWTwMEBCqnrPiS4153298VEqKto1sUz

hqnBookmLgUymqApN50KIffezRK/ghfoxBY16EzlYAyVyWqaAB5WEAbCgdB2p9RN

KZHeYz3iB/cQzps1DYsZhZJ9SLS0yr8aQgYMl0PyKS7ajPR9GlGSKKz/7Q6POOtY

jz7qLcBgApacUJfOqUr2OcPzU/TsvRyHhPNzW41hIEjGWBVJ6WlpUFQYJxp5rxkC

AwEAATANBgkqhkiG9w0BAQsFAAOCAgEAbKOjd7u1qnVfL4HsVNSCSUTqXI4knvxI

NKQxZWCpkdCxPzpJdtMPsGukZQAblEcgQPX+v94F32BA2bk8cgp08ra2OrXEXR7r

XCCm3BvUAsI6nmbzKHPm6y/3awadOu59k8qE1c+DRSrHHM9927Z4QWMKYLfKEQL4

4WBYbw/jgqs7HqMbxrdfCtNdQzGKcE+sVaT9OnDp86TopHbsndRUyXqfqkB/LSbq

cstg/cC1b9xJ+FI3xUXEl/33e9/p8ovFko5slW5kU6qET9cg6GA0OreIb+8FbbiV

LOll4aIsn44/wQ6mu3biw77l1TpoUQpf11G9fpuOV10WRttOtk4IsryMhsbrGa/R

RZMbWH2MgkLs1VlcigrUE6kMIkU743d8oyLQb7N4+O+h56YLIuWWXUMM1FNNCIov

tVutUBpSO6OgTUo5tcD9uqaD5R1+rf5A68yUslMgU+4mE9hdY/143bZMDPexKcUt

jfZOI9v4ppmoFgeWZDYMtxU40OkYZh/grnxw9aoZEPLfr8Vnf+LhGvhEFWKvvwdv

J7n49c1WxZxK7rDaSwKeydgLC1bySFQoiYkOucfO+NcdBi6R44cXBrWk1EESLuCq

X2LLIS2NoKg8pX2BPqPcTuZGclEivpg0rrovksNj3L3BRtFO3jWooqxxOfVUbk8h

uFmSLzpAW1I=

-----END CERTIFICATE-----

Ausfüllen des Werts „Zusätzliche Einstellungen"

Derzeit bietet Passwork keinen Algorithmus zur Verarbeitung zusätzlicher Identifikation bei der SSO-Integration, einschließlich verschiedener Arten von Biometrie.

Im Falle von Identifikationsfehlern, die aus dem Austausch mit dem IDP (Microsoft Entra ID) resultieren, müssen Sie den folgenden Inhalt im JSON-Format einfügen:

- json

{

"security": {

"requestedAuthnContext": false

}

}

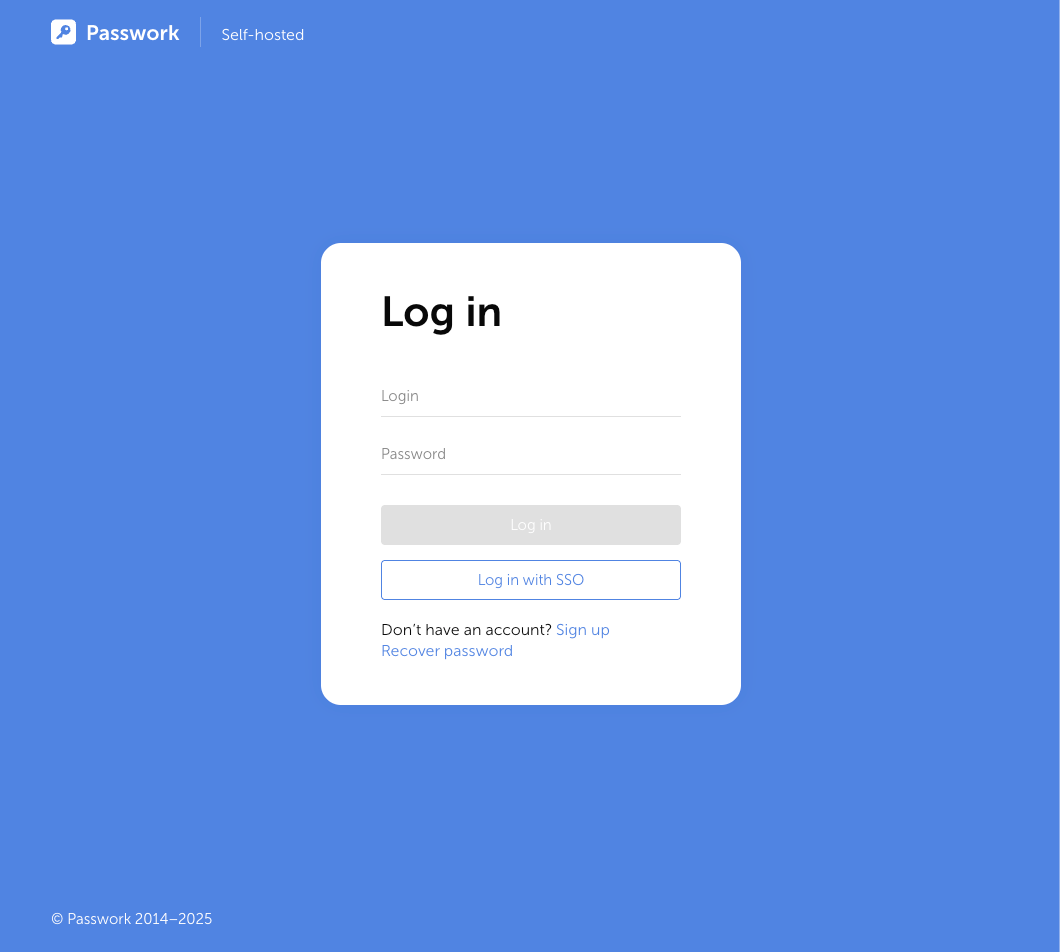

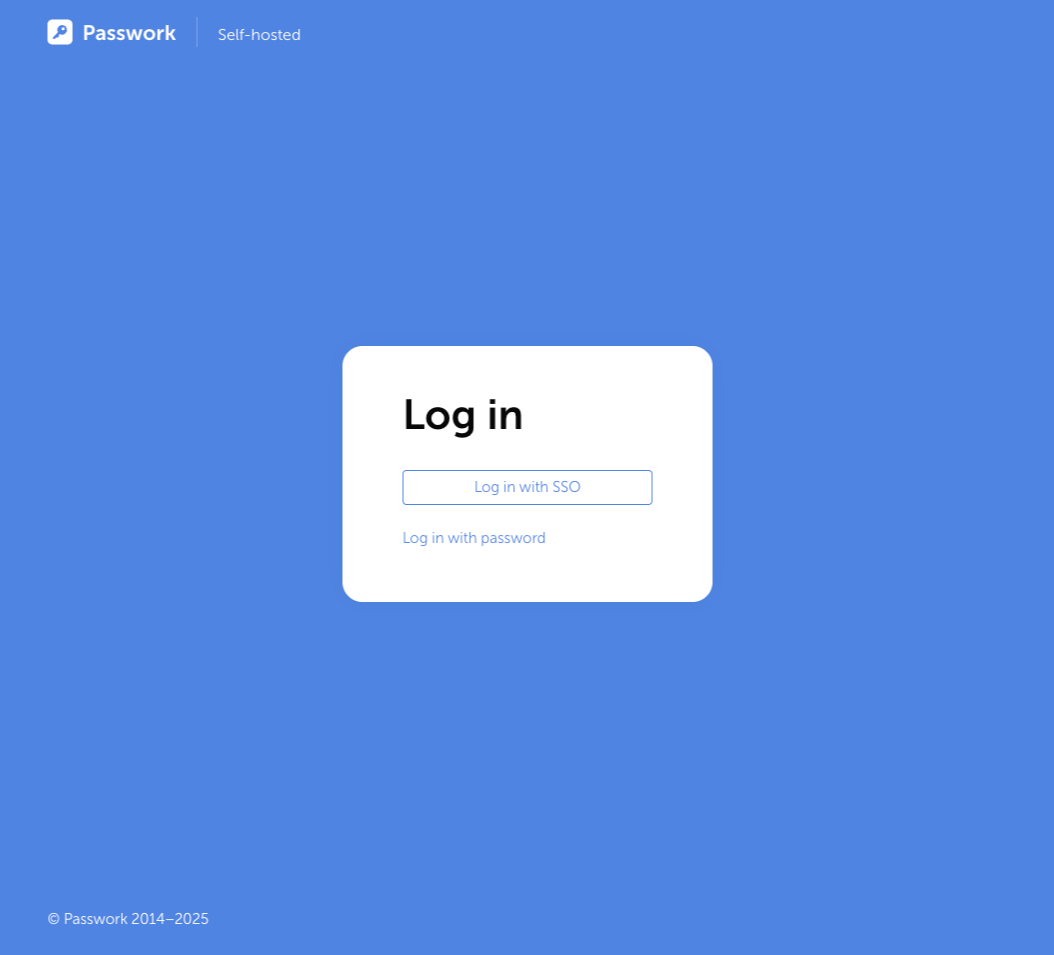

Öffnen Sie das Anmeldefenster in der Passwork-Weboberfläche und melden Sie sich über SSO an, um die korrekte Konfiguration zu überprüfen: