Configuración de SSO con Microsoft Entra ID (Azure AD)

Antes de configurar SSO, asegúrese de que el parámetro APP_URL en config.env coincida con el dominio actual de Passwork, ejemplo — APP_URL=https://passwork.example.com

El siguiente servidor de Passwork se utiliza como ejemplo — passwork.example.com

Adición de relación de confianza para el usuario de confianza

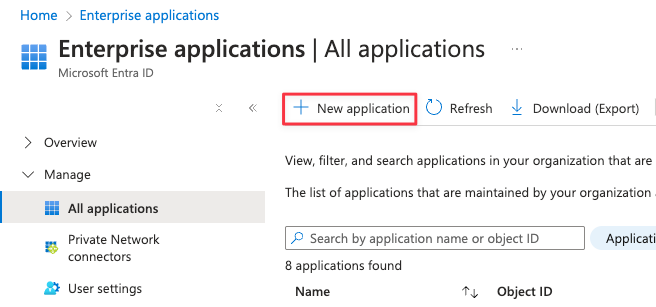

Inicie sesión en Microsoft Entra ID y vaya a — Enterprise applications:

Abra — Manage → All applications y cree una New application:

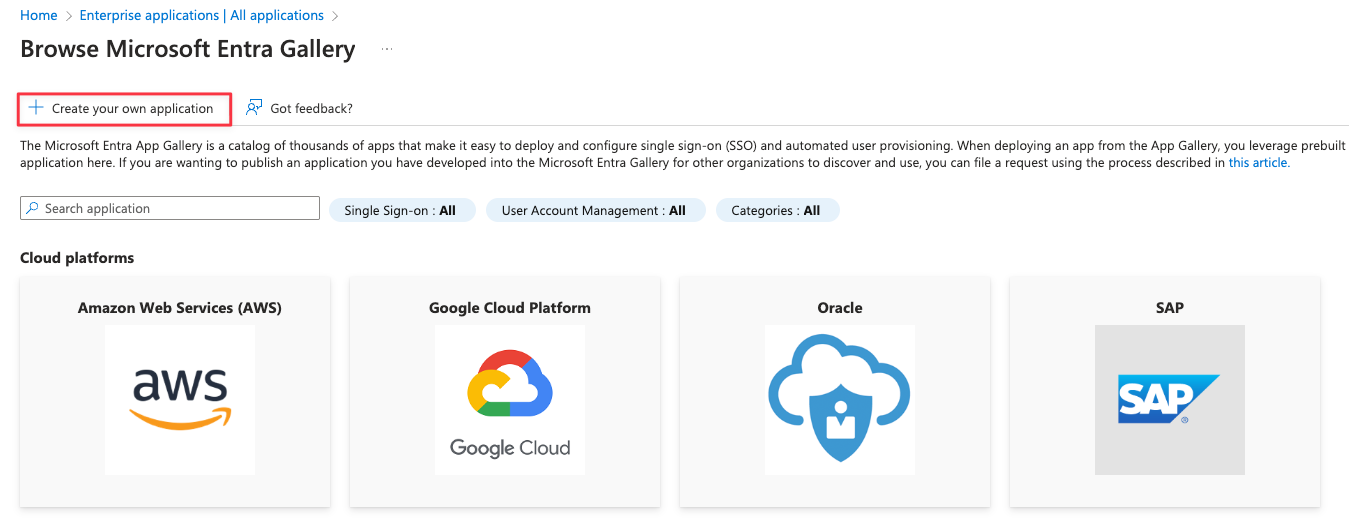

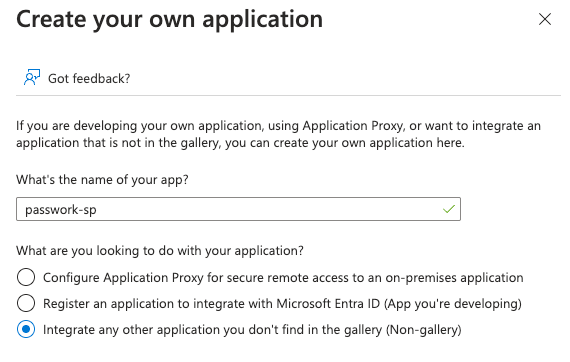

En la descripción general de Microsoft Entra application gallery, seleccione — Create your own application:

Realice las siguientes acciones:

- Complete el Name (ejemplo: passwork-sp);

- What are you looking to do... — Integrate any other application you don't find in the gallery (Non-gallery).

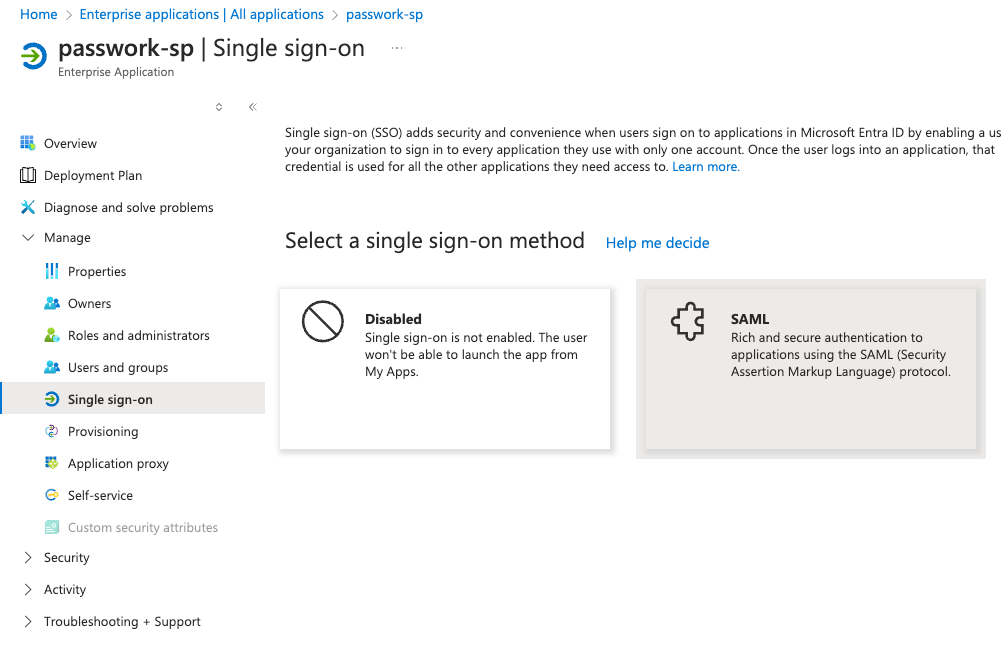

Después de la creación, vaya a Manage → Single sign-on y abra SAML:

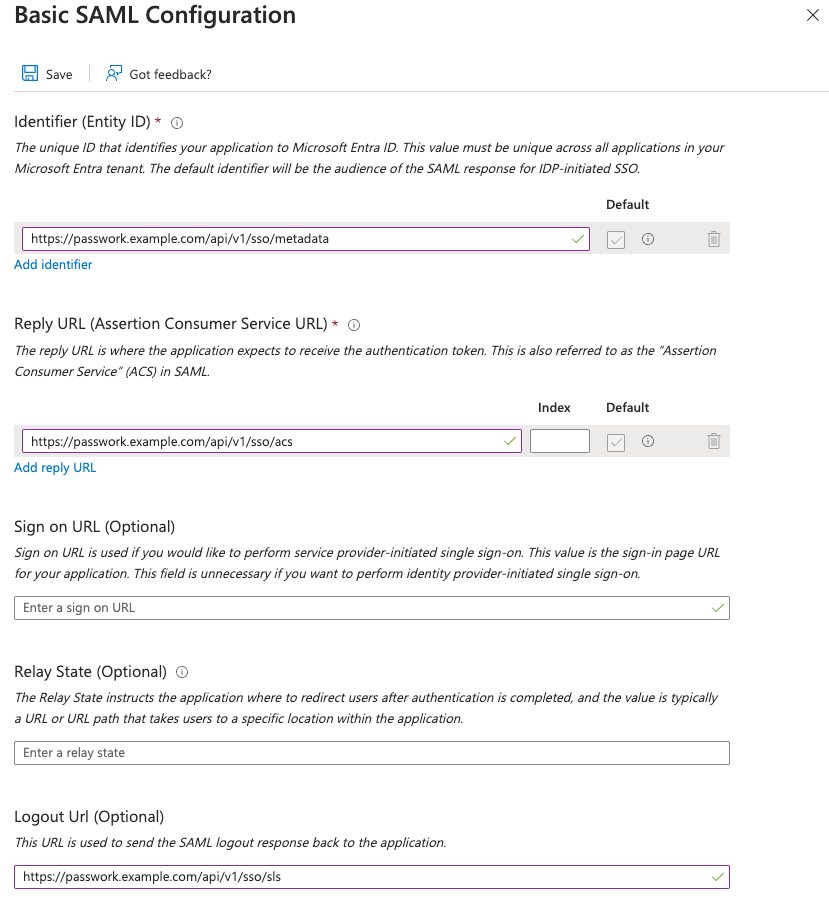

Abra Basic SAML Configuration, haga clic en Edit.

Inicie sesión en la interfaz web de Passwork y vaya a Settings and Users → SSO Settings, copie las URL de los puntos de autenticación del SP (Passwork) al IDP (Microsoft Entra ID):

- Identifier (Entity ID) — https://passwork.example.com/api/v1/sso/metadata

- Reply URL — https://passwork.example.com/api/v1/sso/acs

- Sign-out URL — https://passwork.example.com/api/v1/sso/sls

Ejemplo de puntos de autenticación completados desde el SP:

Configuración de reglas de procesamiento de solicitudes desde SP (Passwork) en IDP (Microsoft Entra ID)

Dependiendo del formato de inicio de sesión del usuario deseado en Passwork, puede configurar las reglas de procesamiento para que el formato del usuario pueda ser uno de los siguientes:

- username

- [email protected]

Elija el formato de inicio de sesión del usuario requerido en Passwork y realice la configuración.

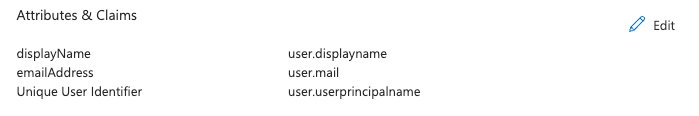

En Single sign-on with SAML configuration, abra — Attributes & Claims:

Configuración de reglas de procesamiento para el formato [email protected]

Por defecto, después de crear la aplicación en Microsoft Entra ID, el formato del usuario después de la autenticación en Passwork se forma como [email protected].

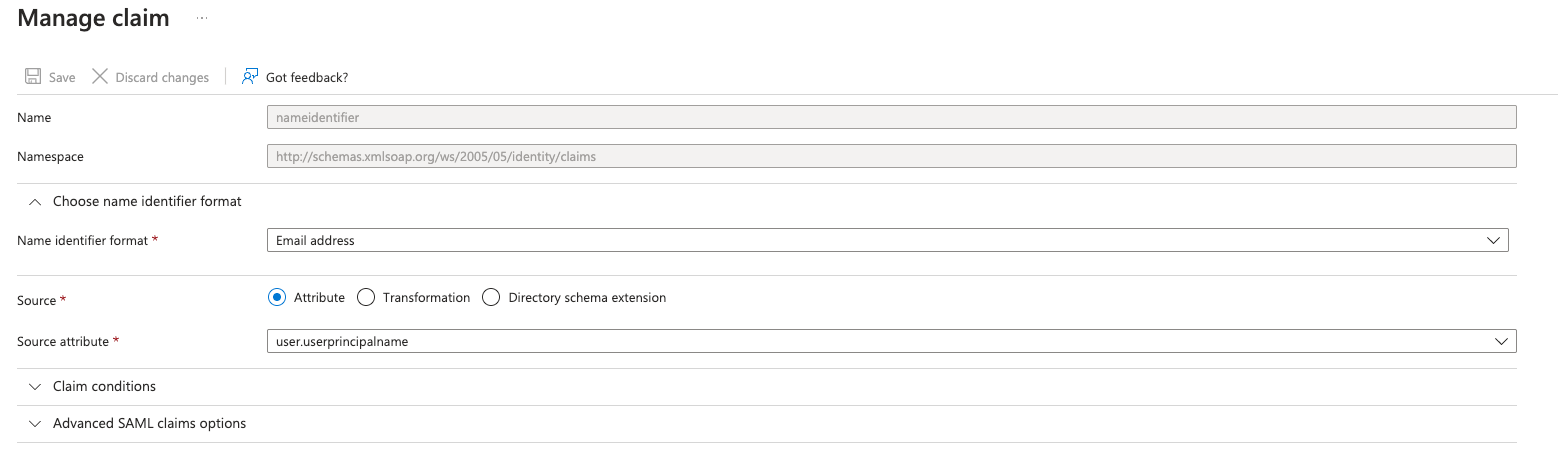

No se requieren cambios adicionales. Ejemplo del claim creado por defecto:

Configuración de reglas de procesamiento para el formato username

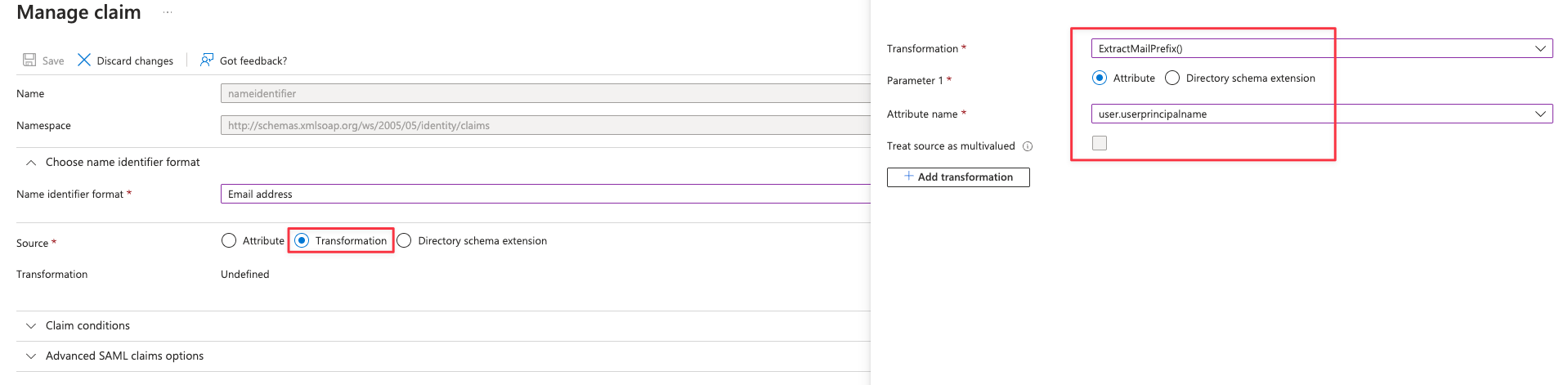

Abra Unique User Identifier (ID) y realice los siguientes cambios:

- Source — Transformation;

- Transformation — ExtractMailPrefix();

- Parameter 1 — Attribute;

- Attribute name — user.userprincipalname.

Guarde los cambios y regrese a Attributes & Claims.

Configuración de reglas adicionales de procesamiento de atributos para pasar al SP

Vaya a Attributes & Claims y Add a new claim:

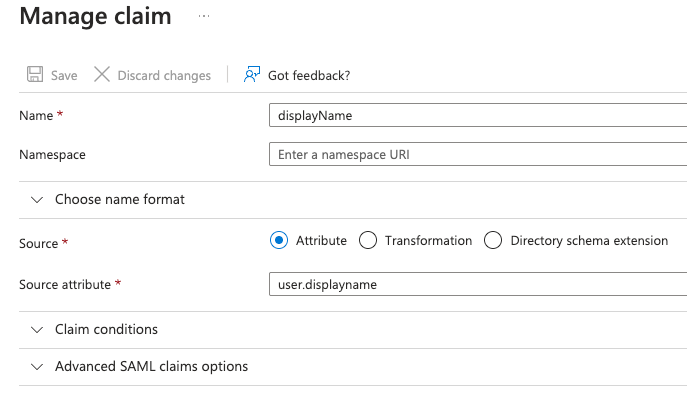

- Adición de un nuevo claim adicional para displayName:

- Name — displayName;

- Source — Attribute;

- Source attribute — user.displayname;

- Guarde el claim adicional creado.

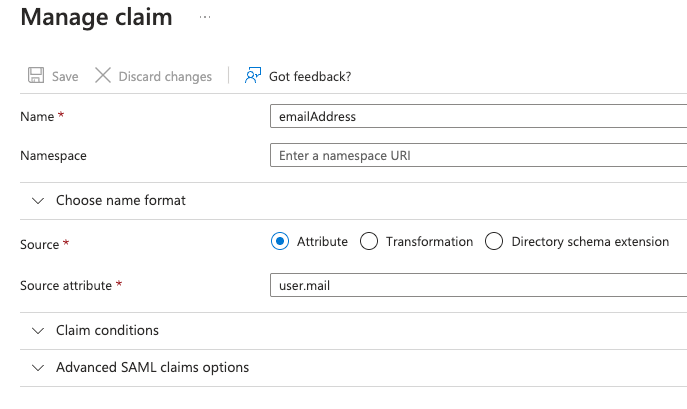

- Adición de un nuevo claim adicional para emailAddress:

- Name — emailAddress;

- Source — Attribute;

- Source attribute — user.mail;

- Guarde el claim adicional creado.

Configuración y completar los parámetros de Single Sign-On (SSO) en Passwork

Completar los valores de «User Attributes»

Inicie sesión en la interfaz web de Passwork, vaya a — Settings and Users → SSO Settings y complete los atributos de mapeo:

- Email attribute — emailAddress;

- Full name attribute — displayName.

Completar los valores de «Identity Provider → Passwork»

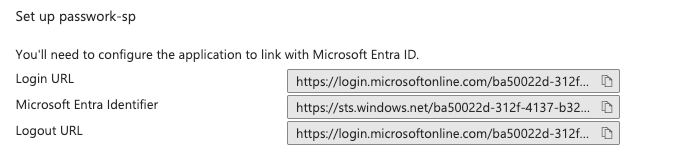

En Single sign-on with SAML configuration → passwork-sp setup, copie las URL de los puntos de autenticación:

Abra — Settings and Users → SSO Settings y complete los valores:

- Identifier (Entity ID) — https://sts.windows.net/ba50022d-xxxx-xxxx-xxxx-1145c6c9ed97/

- Login URL — https://login.microsoftonline.com/ba50022d-xxxx-xxxx-xxxx-1145c6c9ed97/saml2

- Logout URL — https://login.microsoftonline.com/ba50022d-xxxx-xxxx-xxxx-1145c6c9ed97/saml2

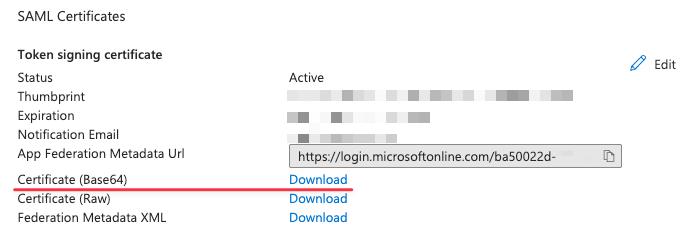

Completar el valor de «Certificate»

En Single sign-on with SAML configuration → SAML Certificates, obtenga el certificado SSL en formato base64:

Abra el certificado SSL obtenido con el Bloc de notas, copie y pegue en el campo correspondiente — Settings and Users → SSO Settings.

Ejemplo de clave exportada en formato base64

- base64

-----BEGIN CERTIFICATE-----

MIIE5DCCAsygAwIBAgIQM/9SlLjzJLBHaSgQVsIEPzANBgkqhkiG9w0BAQsFADAu

MSwwKgYDVQQDEyNBREZTIFNpZ25pbmcgLSBhZC1mcy5wYXNzd29yay5sb2NhbDAe

Fw0yNTAyMTkyMDA3MjFaFw0yNjAyMTkyMDA3MjFaMC4xLDAqBgNVBAMTI0FERlMg

U2lnbmluZyAtIGFkLWZzLnBhc3N3b3JrLmxvY2FsMIICIjANBgkqhkiG9w0BAQEF

AAOCAg8AMIICCgKCAgEAs6isogLhwqdncR1tYqKgS+Dwmi3DOIMfDpQNgaD/S5Vd

FngFsZ048zfYqJAn9Ypnu8UCTftoKJ2BQzRPoqaT2lpaAivyTDLKBMmbaAyOHoQH

RAd6NQazUYcbW2vMWwA4sa8hTDwwwZPOFhx3AR5EbW4IQo0sHWHOYCIWmH0td9+4

Lqiy7VkHT3fcUCuDL+kopjnsvdJLvbpg7ZPFkYLgy/ANP9+90yt/L1/Mj682bV3b

HgaPbAOzaG7qS6pA94wPmKYLnNf2C89vSfBaA+KjfWjhK5YMPbWLUxolNX7zz6bx

BQKdU/W7pTQIIIffy0rLNwWyaQbKKh77C9OKWLE3k54OhNAyJHXF332CK7psPSVT

fRDqagYGZQF/EhPQG7kMPpr6IiZ76v9FmZz59ruYaLA9f0YYK2NpiLdY1EHLdm19

H+72T/ZFEOLKExr+BbEOcQAlnqGXSs0YdrWTwMEBCqnrPiS4153298VEqKto1sUz

hqnBookmLgUymqApN50KIffezRK/ghfoxBY16EzlYAyVyWqaAB5WEAbCgdB2p9RN

KZHeYz3iB/cQzps1DYsZhZJ9SLS0yr8aQgYMl0PyKS7ajPR9GlGSKKz/7Q6POOtY

jz7qLcBgApacUJfOqUr2OcPzU/TsvRyHhPNzW41hIEjGWBVJ6WlpUFQYJxp5rxkC

AwEAATANBgkqhkiG9w0BAQsFAAOCAgEAbKOjd7u1qnVfL4HsVNSCSUTqXI4knvxI

NKQxZWCpkdCxPzpJdtMPsGukZQAblEcgQPX+v94F32BA2bk8cgp08ra2OrXEXR7r

XCCm3BvUAsI6nmbzKHPm6y/3awadOu59k8qE1c+DRSrHHM9927Z4QWMKYLfKEQL4

4WBYbw/jgqs7HqMbxrdfCtNdQzGKcE+sVaT9OnDp86TopHbsndRUyXqfqkB/LSbq

cstg/cC1b9xJ+FI3xUXEl/33e9/p8ovFko5slW5kU6qET9cg6GA0OreIb+8FbbiV

LOll4aIsn44/wQ6mu3biw77l1TpoUQpf11G9fpuOV10WRttOtk4IsryMhsbrGa/R

RZMbWH2MgkLs1VlcigrUE6kMIkU743d8oyLQb7N4+O+h56YLIuWWXUMM1FNNCIov

tVutUBpSO6OgTUo5tcD9uqaD5R1+rf5A68yUslMgU+4mE9hdY/143bZMDPexKcUt

jfZOI9v4ppmoFgeWZDYMtxU40OkYZh/grnxw9aoZEPLfr8Vnf+LhGvhEFWKvvwdv

J7n49c1WxZxK7rDaSwKeydgLC1bySFQoiYkOucfO+NcdBi6R44cXBrWk1EESLuCq

X2LLIS2NoKg8pX2BPqPcTuZGclEivpg0rrovksNj3L3BRtFO3jWooqxxOfVUbk8h

uFmSLzpAW1I=

-----END CERTIFICATE-----

Completar el valor de «Additional Settings»

Actualmente, Passwork no proporciona un algoritmo para el procesamiento de identificación adicional durante la integración SSO, incluyendo varios tipos de biometría.

En caso de errores de identificación resultantes del intercambio con el IDP (Microsoft Entra ID), debe colocar el siguiente contenido en formato JSON:

- json

{

"security": {

"requestedAuthnContext": false

}

}

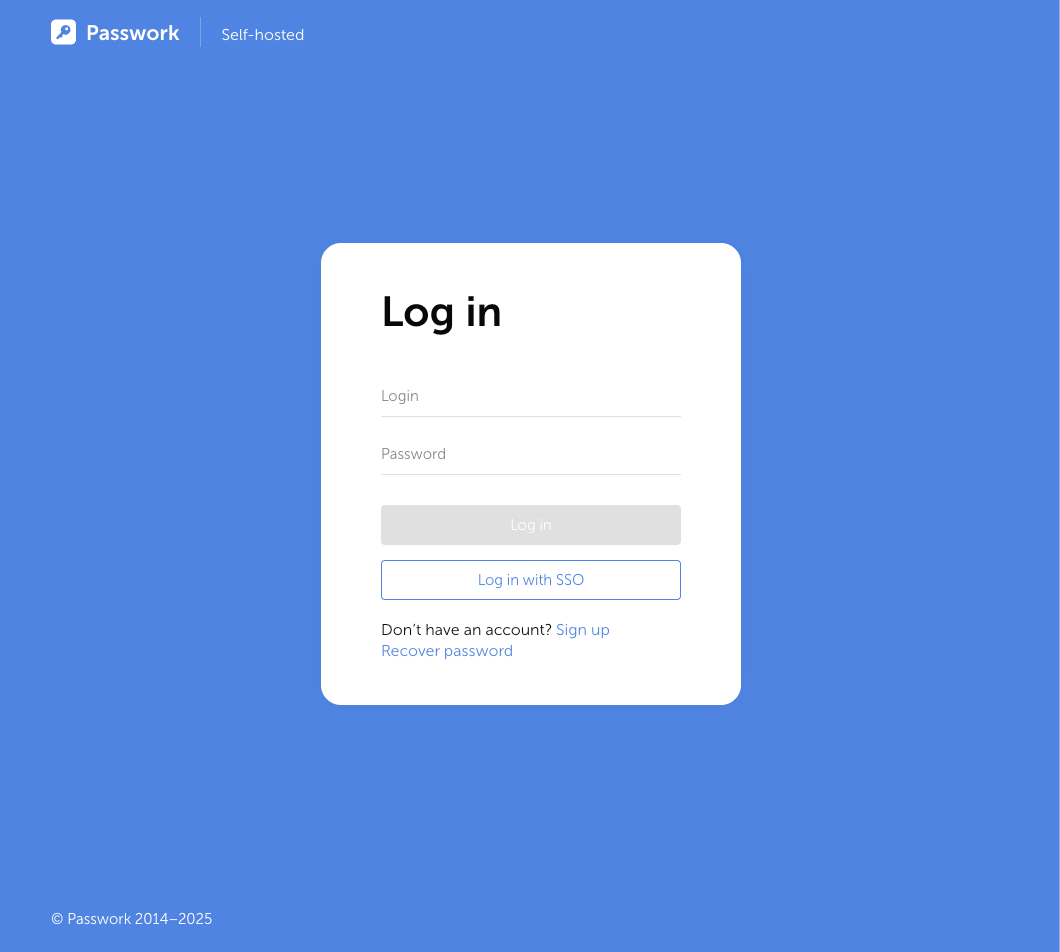

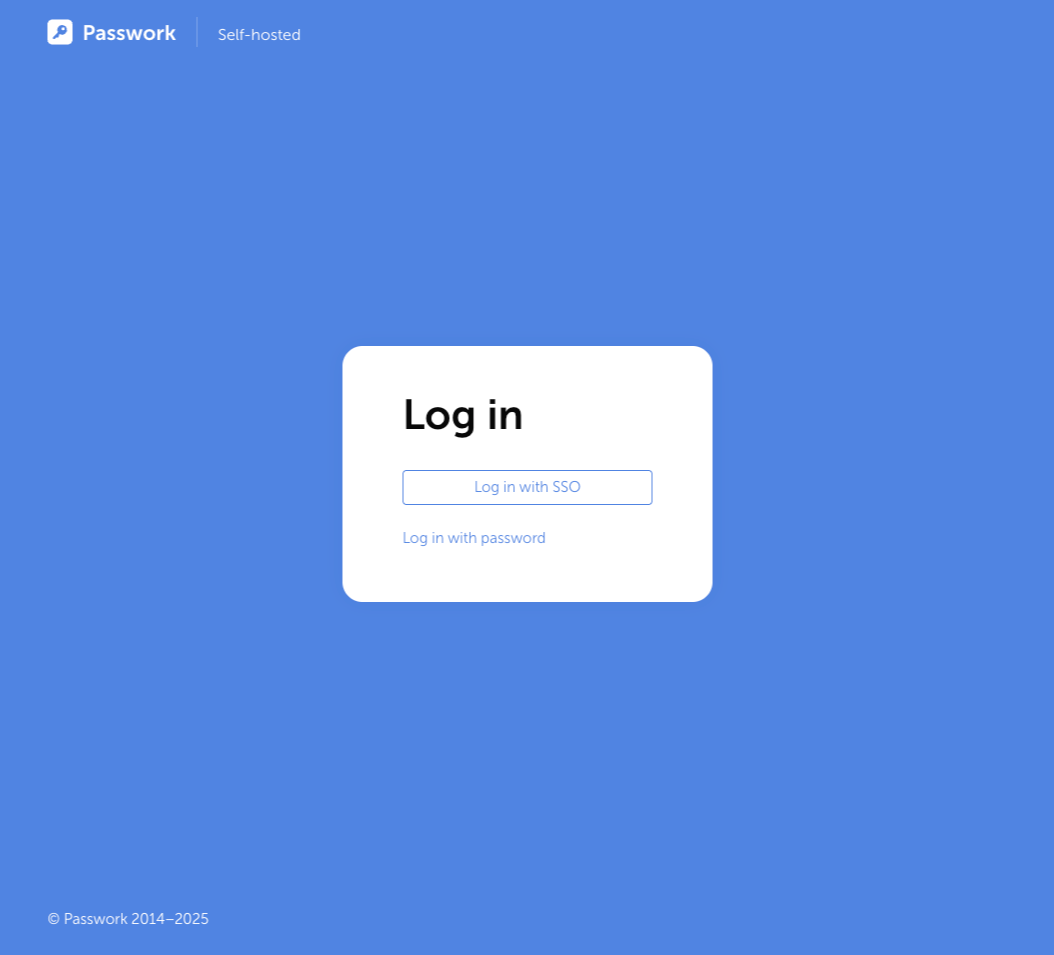

Abra la ventana de inicio de sesión en la interfaz web de Passwork e inicie sesión a través de SSO para verificar la configuración correcta: